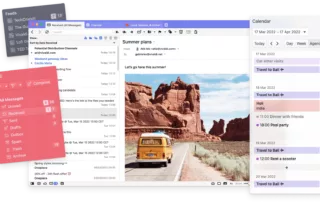

Browser Vivaldi jetzt mit Kalender, Mail und Feeds

Der Browser Vivaldi kann jetzt auch Emails, Termine und News-Feeds verwalten. Dabei bringt die Verzahnung mit dem Browser einige Vorteile. Fast genau einem Jahr Betatest hat Vivaldi jetzt die finale Version von Email-Client, Kalender und Feed-Reader veröffentlicht. Heute ist die erste Vivaldi-Version erschienen, in der ein E-Mail-Client, eine Kalender und ein Feed-Reader enthalten sind. Dabei setzt Vivaldi auf eine enge Verzahnung der neuen Bereiche, um beispielsweise Daten bequem zwischen Browser und Kalender austauschen zu können. Die Option muss zur Nutzung erst aktiviert werden Damit Email-Client, Kalender und Feed-Reader auch benutzt werden können, muss die entsprechende Option in den Vivaldi-Einstellungen erstraktiviert werden. Dabei kann man nur alle drei Bereiche gemeinsam aktivieren. Der Email-Client soll dabei alle Funktionen abdecken, die man heutzutage von einem solchen Programm erwartet. Auf Wunsch werden die Emails mehrerer Konten in einem Postfach zusammengeführt, was den Umgang mit Emails vereinfachen soll. Der Email-Client soll Mailinglisten und E-Mail-Threads auch automatisch erkennen können. Damit soll das manuelle Ablegen von Emails in Ordnern auch nicht mehr nötig sein. Vivaldi Mail macht manches etwas anders Vivaldi Mail indiziert dabei alle Emails und erstellt passend dazu entsprechende Ansichten, die im Grunde wie Filter arbeiten. Dadurch soll es angeblich recht bequem möglich sein, immer nur die relevanten Emails angezeigt zu bekommen, wobei das Ganze aber [...]